※ 이 카테고리의 글들은 knu JY.Lee 교수님의 <정보보호론> 수업을 듣고 나름대로 필자가 정리한 글입니다.

※ 부족한 설명이 있거나, 잘못 알고 작성한 부분이 보인다면 편하게 댓글로 알려주시면 정말 감사하겠습니다😊

1. Types of Authentication

Authentication(인증) vs. Authorization(권한 부여):

- 인증(Authentication): 사용자가 자신이 누구라고 주장하는 사람인지를 확인하는 과정입니다. 즉, "당신이 누구라고 주장하는 사람이 맞습니까?"라는 질문에 답하는 과정입니다.

- 권한 부여(Authorization): 사용자가 자원에 접근할 권한이 있는지를 결정하는 과정입니다. 즉, "당신이 요청한 작업을 수행할 권한이 있습니까?"라는 질문에 답하는 단계입니다.

- 인증과 권한 부여는 보안에서 서로 다른 중요한 역할을 합니다. (이번 장에서는 Authentication에 대해서, 다음 장에서는 Authorization에 대해서 배워봅시다.)

User Authentication 사용자 인증:

- 인증 방법: 사용자의 신원을 확인하기 위한 다양한 방법이 있습니다.

- 무엇을 알고 있는가(What you know): 패스워드나 보안 질문의 답을 알고 있는지.

- 무엇을 가지고 있는가(What you have): 스마트카드나 하드웨어 토큰과 같은 물리적 장치를 가지고 있는지.

- 무엇인가(Who you are): 생체 정보(지문, 얼굴 인식 등)를 기반으로 신원을 확인합니다.

- 어디에 있는가(Where you are): 사용자의 IP 주소나 GPS 위치 정보를 사용하여 인증을 강화할 수 있습니다.

- 인증 강도: 인증의 강도는 위조의 어려움에 따라 결정되며, 여러 인증 요소를 결합할수록 사용자가 자신이 주장하는 사람임을 더 확실히 확인할 수 있습니다.

2. Password-based Authentication

먼저 패스워드 기반의 인증에 대해 알아봅시다.

- 패스워드의 역할: 패스워드는 인증 과정의 핵심입니다. 사용자는 비밀 패스워드를 가지고 있고, 시스템은 이 패스워드를 확인하여 사용자의 신원을 인증합니다.

- 패스워드가 널리 사용되는 이유:

- 사용하기 쉽습니다.

- 배포하기 쉽습니다.

- 휴대할 필요가 없습니다.

- 현재로서는 모든 문제를 해결할 "만능" 대안이 없습니다. (패스워드도 보안의 위험이 크지만 다른 더 효율적인 대안이 없음)

Password Security Risks 패스워드 보안 위험

- 키로깅(Keystroke logging):

- 하드웨어 키로거: 키스트로크를 기록하는 장치로, KeyGhost, KeyShark 등이 있습니다.

- 소프트웨어 스파이웨어: 키 입력을 기록하는 악성 프로그램입니다.

- 어깨 너머로 엿보기(Shoulder surfing): 다른 사람이 패스워드를 입력하는 것을 몰래 엿보는 공격입니다.

- 여러 사이트에서 같은 패스워드를 사용: 하나의 사이트에서 패스워드가 유출되면, 다른 사이트에서도 동일한 패스워드를 사용할 경우 연쇄적인 영향을 미칩니다.

- 사회 공학(Social engineering): 인간의 심리를 이용해 패스워드를 유출하는 방법입니다. 예를 들어, 속임수를 사용하여 사용자가 패스워드를 공개하도록 유도합니다.

How do attackers use passwords?

공격자는 패스워드를 다양한 방법으로 악용할 수 있습니다.

- 이메일 및 사용자 이름 추출: 사용자가 여러 서비스에서 동일한 이메일이나 사용자 이름을 사용할 가능성이 크기 때문에, 이를 통해 다른 서비스에도 접근을 시도할 수 있습니다.

- 가장 흔한 패스워드를 학습: 공격자는 사용자가 자주 사용하는 패스워드를 학습하고 이를 기반으로 공격을 시도할 수 있습니다.

- 특정 사용자의 패스워드 파악: 유출된 정보로 특정 사용자의 패스워드를 파악하고, 이를 이용하여 다양한 서비스에 접근할 수 있습니다.

Credential Stuffing 자격 증명 채우기

Credential Stuffing은 유출된 자격 증명을 활용하여 자동화된 로그인 시도를 하는 공격입니다. 이 공격은 많은 사용자가 여러 사이트에서 동일한 패스워드를 재사용하는 습관을 악용하여 이루어집니다. 이 때문에 사용자는 각 사이트에서 고유한 패스워드를 사용하고, 이중 인증과 같은 보안 조치를 통해 자신의 계정을 보호하는 것이 중요합니다.

2-2. Security Considerations

패스워드 기반 인증을 사용할 때, 보안 고려사항과 공격 모델에 대해 알아봅시다.

Security Considerations (보안 고려사항)

- 패스워드의 통신 방식(How is the password communicated?):

- 패스워드가 통신되는 방식은 매우 중요합니다. 만약 통신 중에 패스워드가 도청당할 위험이 있다면 큰 보안 문제가 발생할 수 있습니다. 암호화 기술을 사용하여 이 문제를 해결할 수 있습니다.

- 패스워드의 저장 방식(How is the password stored?) _ 이번 장에서는 여기에 대해 자세히 알아봅시다!

- 패스워드가 명확한 텍스트로 저장되는지, 암호화되었는지, 해시 처리되었는지에 따라 보안 수준이 달라집니다. 해시 처리된 패스워드는 더 안전하지만, 단순한 암호화는 해킹에 취약할 수 있습니다.

- 시스템이 패스워드를 어떻게 확인하는가(How does the system check the password?):

- 시스템이 패스워드를 확인하는 방식은 중요합니다. 이를 통해 공격자가 쉽게 패스워드를 추측하거나 우회하지 못하도록 해야 합니다.

- 패스워드를 추측하기 쉬운가?(How easy is it to guess the password?):

- 기억하기 쉬운 패스워드는 종종 추측하기 쉽습니다. 따라서 보안성 높은 복잡한 패스워드를 사용하는 것이 좋습니다.

Attack Model 공격 모델

- 온라인 공격자(Online attacker):

- 온라인 공격자는 반복적으로 패스워드를 시도하여 서비스에 로그인하려고 합니다. 성공 여부를 확인하며 지속적으로 패스워드를 시도하는 방식입니다.

- 오프라인 공격자(Offline attacker):

- 오프라인 공격자는 패스워드 데이터베이스를 훔쳐내고, 그 데이터베이스에 저장된 패스워드를 복구하려고 시도합니다. 주로 사전 공격(Dictionary attack)이라고 불리며, 사전에 정의된 패스워드 목록을 사용하여 패스워드를 추측하는 방식입니다.

- 대상 사용자:

- 공격자는 한 명의 사용자만을 목표로 할 수도 있고, 모든 사용자나 다수의 사용자 계정을 목표로 할 수도 있습니다. 공격 대상에 따라 전략이 달라집니다.

Online Attacker (온라인 공격자)

- 온라인 공격자를 탐지하는 방법:

- 너무 많은 시도: 한 사용자가 지나치게 많은 로그인 시도를 하면, 이는 온라인 공격의 징후일 수 있습니다.

- 다수의 계정을 시도: 공격자가 하나의 계정이 아니라 여러 계정을 대상으로 로그인 시도를 하는 것도 공격의 징후입니다.

- 대응 방법:

- CAPTCHA: 봇과 실제 사용자를 구분하기 위해 CAPTCHA를 사용하여 자동화된 공격을 막을 수 있습니다.

- IP 주소 일시 차단: 공격이 탐지되면 해당 IP 주소를 차단하거나, 요청 속도를 제한하는 방식으로 대응할 수 있습니다. 다만, 공격이 분산된 경우(예: 분산 서비스 거부 공격) 효과가 제한적일 수 있습니다.

- 계정 잠금: 공격이 탐지되면 계정을 잠글 수 있지만, 이는 사용자의 계정 접근성을 해칠 수 있어 자주 사용되는 방법은 아닙니다.

Offline Attacker (오프라인 공격자)

- 오프라인 공격자는 어떻게 패스워드를 얻는가?:

- 서버에 침입하거나, 자격 증명 추측(Credential Guessing), SQL 인젝션(SQL Injection), 원격 명령 실행(Remote Command Execution) 등을 통해 패스워드를 포함한 자격 증명 리스트를 획득할 수 있습니다.

- 패스워드를 어떻게 저장해야 하는가?:

- 패스워드를 평문으로 저장하면 안 된다는 것이 명백합니다. 그렇다면 어떻게 패스워드를 안전하게 저장하고, 사용자 인증을 할 때도 이를 체크할 수 있을까요? 이 장을 계속 공부하면 알아봅시다.

Facebook 패스워드 평문 저장 사건

- Facebook이 수억 개의 패스워드를 평문으로 저장한 사건을 언급하며, 이 문제는 보안의 기본 원칙이 항상 지켜지지 않음을 보여줍니다.

- The Verge 기사: 2019년 3월에 보도된 사건으로, Facebook이 수억 개의 사용자 패스워드를 암호화하지 않고 평문으로 저장한 사실이 밝혀졌습니다. 이는 대형 기업조차 보안에 실수가 있을 수 있다는 것을 보여줍니다.

그럼 패스워드를 저장할 때 평문이 아니라 어떻게 저장할 수 있을까요?

먼저 비밀번호 평문을 비밀키를 이용해 암호화 할 수 있습니다.

- 암호화 방식: 모든 패스워드를 비밀 키로 암호화하고, 서버 메모리에 저장된 비밀 키를 사용해 필요할 때 복호화하는 방식입니다.

- 문제점:

- 키 탈취 위험: 공격자가 서버에 침입하여 비밀 키를 탈취하면, 모든 패스워드를 복호화할 수 있습니다.

- 관리자의 접근 문제: 관리자는 비밀 키를 통해 모든 사용자의 패스워드를 알 수 있습니다. 그러나 이는 보안상 바람직하지 않습니다. 관리자는 사용자의 패스워드를 알 이유가 없습니다.

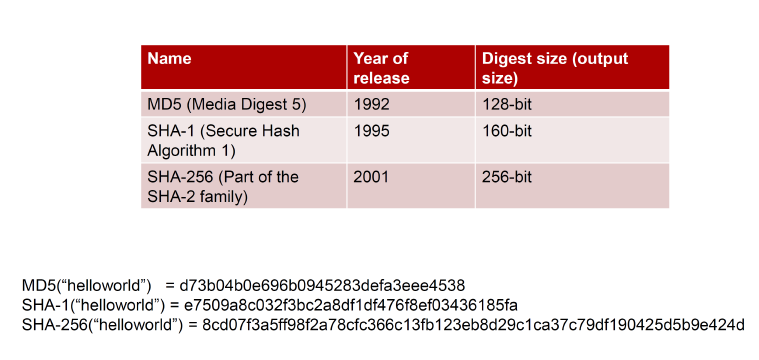

이러한 문제를 해결하기 위해 Hashing 기법이 있습니다.

- 해싱의 개념: 사용자의 패스워드 대신 해시값(Hash)을 저장합니다. 해시 함수는 임의의 길이의 데이터를 고정된 길이의 비트 문자열로 매핑하는 함수입니다. 암호화와는 달리, 해싱은 일방향성(one-way property)을 가지고 있습니다.

- 저장 방식: 시스템은 사용자 이름과 해시값만 저장하며, 실제 패스워드는 저장하지 않습니다.

- 장점: 해시값은 복호화할 수 없기 때문에, 패스워드 파일이 유출되어도 추측을 통해서만 해시값을 찾을 수 있습니다.

해싱은 복호화란 개념이 존재하지 않기 때문에 패스워드의 해시값이 유출되더라도 비교적 안전합니다.

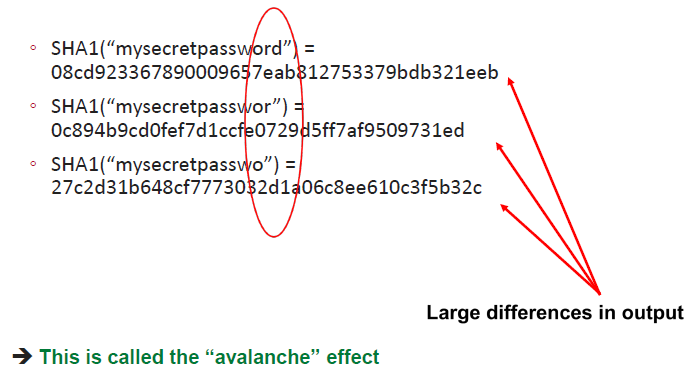

Avalanche Effect (Avalanche 효과)

약간의 평문 변화에도 해시 값이 크게 바뀌는 특징입니다.

해싱이 사용되는 절차는 아래와 같습니다:

- 사용자가 입력한 패스워드를 해싱합니다.

- 해당 해시값을 저장된 해시값과 비교합니다.

- 해시값이 일치하면, 사용자가 입력한 패스워드가 맞는 것으로 판단합니다.

해싱을 사용하는 것이 이전보다 나은 방법이지만, 여전히 몇 가지 문제가 남아 있습니다.

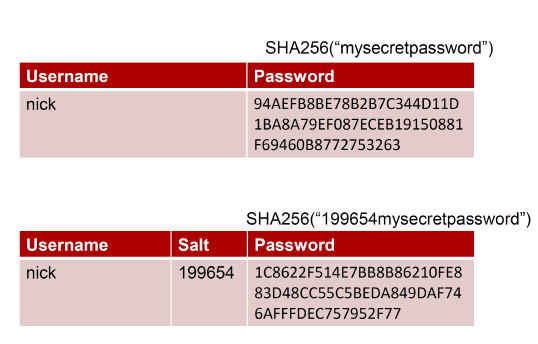

- 같은 패스워드를 가진 다른 사용자: 두 명의 사용자가 동일한 패스워드를 사용할 경우, 동일한 해시값을 가지게 됩니다.

- 레인보우 테이블 공격(rainbow tables): 공격자는 자주 사용하는 패스워드들의 해시값을 미리 계산해 두고, 이를 이용하여 여러 계정에 시도하는 방식으로 공격할 수 있습니다.

Salting!

- 솔팅의 개념: 사용자 패스워드를 단순히 해싱하는 대신, 각 사용자마다 고유한 랜덤 값(Salt)을 패스워드에 추가한 후 해싱합니다.

- 예시:

- SHA256을 사용하여 "mysecretpassword"를 해싱하면 특정한 해시값이 생성됩니다.

- 그러나, "mysecretpassword"에 사용자별로 고유한 솔트값(예: 199654)을 추가한 후 해싱하면 완전히 다른 해시값을 얻게 됩니다. 따라서 동일한 패스워드라도 솔트 값에 따라 다른 해시값이 생성됩니다.

Salting Steps (솔팅 절차)

- 사용자가 로그인할 때 다음 절차를 따릅니다:

- 데이터베이스에 저장된 솔트 값을 사용자 입력 패스워드에 연결합니다.

- 전체 문자열을 해싱합니다.

- 이 해시값을 데이터베이스에 저장된 해시값과 비교합니다.

- 두 해시값이 일치하면 입력된 패스워드가 정확하다고 판단합니다.

- 레인보우 테이블 방지: 미리 계산된 해시값 테이블(레인보우 테이블)은 더 이상 효과가 없습니다. 공격자는 매번 실시간으로 해싱을 수행해야 하므로, 패스워드를 추측하기가 훨씬 어렵습니다.

- 다른 사용자: 같은 패스워드를 가진 사용자라도, 서로 다른 솔트 값으로 인해 각각 다른 해시값을 가집니다.

Summary

이번 글에서는 Authentication(인증)과 Authorization(권한 부여)의 차이에 대해 살펴본 후, 패스워드 기반 인증 방법에 대해 공부했습니다.

패스워드 기반 인증에서 어떻게 패스워드를 안전하게 저장할 수 있을까?에 대해서는 hashing과 salting을 이용할 수 있었습니다. 다음 글에서는 2-2장, 보안 고려사항 파트의 How does the system check the password? (어떻게 시스템이 비밀번호를 확인하는지)에 대해 이어서 공부하겠습니다. 😆

'📖CS > 📙Theory of Information Security' 카테고리의 다른 글

| [정보보호론] Lecture6. Symmetric Cryptography (0) | 2024.11.08 |

|---|---|

| [정보보호론] Lecture5. Classical Cryptography (0) | 2024.11.08 |

| [정보보호론] Lecture4. Authorization (1) | 2024.10.08 |

| [정보보호론] Lecture3. Authentication(2) (4) | 2024.10.06 |

| [정보보호론] Lecture2. Concepts in Security (6) | 2024.10.06 |